Zprávy

Ransomware Qilin byl odhalen při krádeži hesel uložených v prohlížečích Google Chrome

Během nedávného vyšetřování útoku ransomwaru Qilin identifikoval expertní tým lovců hrozeb Sophos X-Ops aktivitu útočníků, která vedla k hromadné krádeži uživatelských jmen a hesel uložených v prohlížečích Google Chrome na části koncových bodů v síti. Jde o techniku získávání přihlašovacích údajů s potenciálními důsledky daleko přesahujícími původně napadenou organizaci. Jedná se o neobvyklou taktiku, která by mohla být bonusovým násobitelem chaosu, který je už sám o sobě neodmyslitelnou součástí ransomwarových incidentů.

Co je Qilin?

Ransomwarová skupina Qilin operuje již něco málo přes dva roky. V červnu 2024 se o ní psalo kvůli útoku na společnost Synnovis, vládního poskytovatele služeb pro různé poskytovatele zdravotní péče a nemocnice ve Velké Británii. Před aktivitami popisovanými v tomto textu útoky skupiny Qilin často zahrnovaly „dvojí vydírání“, tedy krádež dat oběti, zašifrování jejích systémů a následné vyhrožování zveřejněním nebo prodejem ukradených dat, pokud oběť nezaplatí za dešifrovací klíč. Jde o taktiku, kterou experti Sophosu nedávno popsali ve studii „Utahování šroubů“.

Bezpečnostní služba Sophos IR (Incident Response tým vysoce kvalifikovaných lovců hrozeb, inženýrů a etických hackerů) zaznamenal aktivitu popsanou v tomto příspěvku v červenci 2024. Abychom ji zasadili do kontextu, tato aktivita byla zaznamenána na jediném řadiči domény v cílové doméně služby Active Directory; ostatní řadiče domény v této doméně AD byly infikovány, ale Qilin je ovlivnil jiným způsobem.

Zahajovací manévry

Útočník získal počáteční přístup k prostředí oběti prostřednictvím kompromitovaných uživatelských účtů. Tento způsob počátečního přístupu bohužel není pro Qilin ani pro jiné ransomwarové gangy novinkou. Šetření expertů Sophosu ukázalo, že zneužitý portál VPN postrádal ochranu vícefaktorovým ověřováním (multifactor authentication, MFA).

Doba, kterou útočník strávil mezi počátečním přístupem do sítě a dalším tahem, byla osmnáct dní, což může, ale také nemusí, znamenat, že skutečný průnik provedl zprostředkovatel počátečního přístupu (Initial Access Broker, IAB). Každopádně osmnáct dní po prvním přístupu se aktivita útočníka v systému zvýšila a artefakty ukazovaly úhybný manévr do řadiče domény pomocí kompromitovaných pověření.

Jakmile se útočník dostal k příslušnému řadiči domény, upravil výchozí zásady domény a zavedl objekt zásad skupiny (GPO) založený na přihlašování, který obsahoval dvě položky. První z nich, PowerShell skript nazvaný IPScanner.ps1, byl zapsán do dočasného adresáře v rámci sdílené složky SYSVOL (SYStem VOLume, sdílený adresář NTFS umístěný na každém řadiči domény uvnitř domény Active Directory) na konkrétním řadiči domény. Obsahoval 19řádkový skript, který se pokoušel získat uživatelská jména a hesla, uložená v prohlížeči Chrome.

Druhá položka, dávkový skript s názvem logon.bat, obsahovala příkazy pro spuštění prvního skriptu. Tato kombinace vedla ke sběru přihlašovacích údajů uložených v prohlížečích Chrome na počítačích připojených k síti. Protože byly tyto dva skripty v přihlašovacím GPO, spouštěly se na každém klientském počítači při přihlášení.

Aktivita na koncových bodech

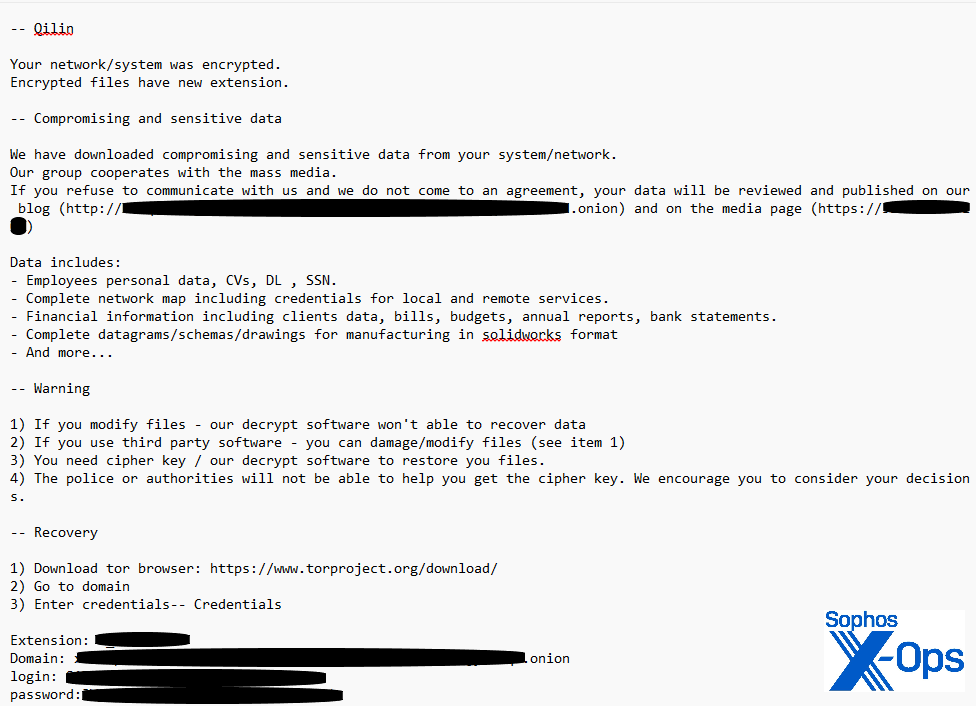

Kdykoli dojde k přihlášení ke koncovému bodu, spustí logon.bat skript IPScanner.ps1, který následně vytvoří dva soubory – databázový soubor SQLite s názvem LD a textový soubor s názvem temp.log, jak je vidět na obrázku 1.

Obrázek 1: Toto demonstrační zařízení nazýváme Hemlock, protože je nakažené: Dva soubory vytvořené spouštěcím skriptem v infikovaném počítači

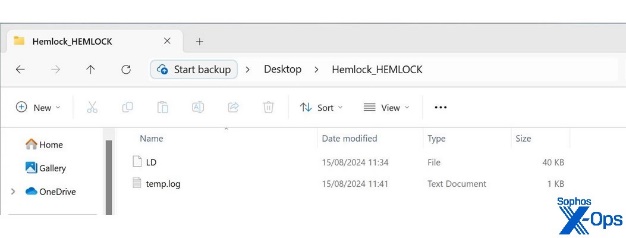

Tyto soubory byly zapsány do nově vytvořeného adresáře ve sdílené složce SYSVOL domény a pojmenovány podle názvu zařízení, na kterém byly spuštěny (v našem příkladu Hemlock). Databázový soubor LD obsahuje strukturu znázorněnou na obrázku 2.

Obrázek 2: Uvnitř LD je soubor databáze SQLite umístěn do SYSVOL

Útočník si byl jistý, že nebude dopaden a neztratí přístup k síti, a nechal tento GPO v síti aktivní více než tři dny. Uživatelé tak měli dostatek příležitostí přihlásit se ke svým zařízením a, aniž by o tom věděli, spustit ve svých systémech skript pro sběr přihlašovacích údajů. Protože se vše provádělo pomocí přihlašovacího GPO, docházelo při každém přihlášení k tomuto odcizení hesel u každého uživatele.

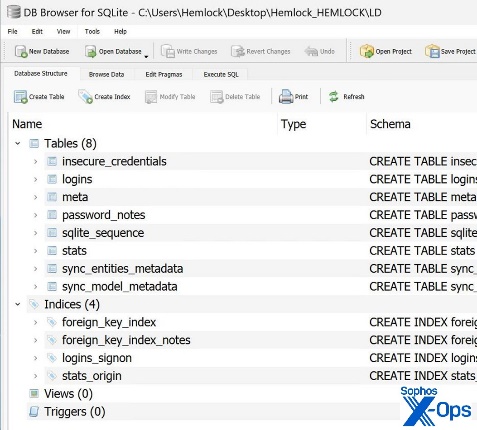

Aby bylo obtížnější posoudit rozsah kompromitace, útočník po odcizení a exfiltraci souborů obsahujících získané přihlašovací údaje všechny soubory smazal, stejně jako vymazal protokoly událostí pro řadič domény i infikované počítače. Po odstranění důkazů zašifroval soubory a vypsal oznámení o výkupném, jak ukazuje obrázek 3. Tento ransomware zanechává kopii poznámky v každém adresáři zařízení, na kterém je spuštěn.

Obrázek 3: Oznámení ransomwaru Qilin o výkupném

Skupina Qilin opět použila GPO jako mechanismus pro ovlivnění sítě tím, že vytvořila naplánovanou úlohu pro spuštění dávkového souboru s názvem run.bat, který stáhl a spustil ransomware.

Dopady

Při tomto útoku se skript IPScanner.ps1 zaměřil na prohlížeče Chrome, což je statisticky nejpravděpodobnější volba pro získání bohaté sbírky hesel, protože Chrome v současné době představuje něco málo přes 65 % trhu s prohlížeči. Úspěšnost každého pokusu by závisela jen na tom, jaké přihlašovací údaje má každý uživatel uložené v prohlížeči. (Pokud jde o to, kolik hesel lze získat z každého infikovaného počítače, nedávná studie ukazuje, že průměrný uživatel má 87 hesel souvisejících s prací a přibližně dvakrát tolik osobních hesel.)

Úspěšná kompromitace tohoto typu by znamenala, že obránci musí nejen změnit všechna hesla v Active Directory, ale také (teoreticky) požádat koncové uživatele o změnu hesel pro desítky, případně stovky webů třetích stran, pro které si uživatelé v prohlížeči Chrome uložili kombinace uživatelského jména a hesla. Obránci by samozřejmě neměli možnost uživatele k něčemu takovému přimět. Co se týče zkušeností koncových uživatelů, ačkoli prakticky každý uživatel internetu už obdržel alespoň jedno oznámení typu „ochrana vašich osobních údajů byla narušena“ od webu, který ztratil kontrolu nad daty svých uživatelů, v této situaci je to obráceně – jeden uživatel může zaznamenat desítky nebo stovky odcizení jednotlivých přihlašovacích údajů.

Je možná zajímavé, že při tomto konkrétním útoku byly zašifrovány i další řadiče domény ve stejné doméně Active Directory, ale řadič domény, kde byl tento konkrétní GPO původně nakonfigurován, zůstal ransomwarem nezašifrován. Co mohlo být příčinou – ať už chyba, nedopatření nebo útočníkovo A/B testování – je mimo rámec našeho vyšetřování a tohoto rozboru.

Stručný závěr?

Ransomwarové skupiny podle očekávání stále mění své taktiky a rozšiřují svůj repertoár technik. Ransomwarová skupina Qilin se možná rozhodla, že když se zaměří pouze na síťové prostředky cílových organizací, promarní další příležitost.

Pokud se oni nebo jiní útočníci rozhodli vytěžit také přihlašovací údaje uložené v koncovém bodě, což by jim mohlo pomoci dostat se k dalšímu cíli nebo získat spoustu informací o cenných cílech, které by mohli využít jinými způsoby, otevřela se nová temná kapitola v nekonečném příběhu kybernetické kriminality.

Reakce a náprava

Organizace i jednotlivci by se měli spoléhat na aplikace pro správu hesel, které využívají osvědčené postupy pro vývoj softwaru a které jsou pravidelně testovány nezávislou třetí stranou. Opakovaně se ukázalo, že používání správce hesel v prohlížeči není bezpečné, a tento článek je toho nejnovějším důkazem.

Jak jsme již dříve uvedli, v této situaci by bylo účinným preventivním opatřením vícefaktorové ověřování. Ačkoli míra používání MFA stále roste, studie společnosti LastPass z roku 2024 ukazuje, že i když míra nasazení MFA ve firmách s více než 10 000 zaměstnanci není nijak závratná a dosahuje 87 %, u firem s 1 001 až 10 000 zaměstnanci tato míra prudce klesá – ze 78 % u firem s 25 a méně zaměstnanci až na 27 %. Na rovinu řečeno, podniky se musí snažit o zlepšení, a to v zájmu své vlastní bezpečnosti – a v tomto případě i bezpečnosti ostatních společností.

Při identifikaci podezřelých příkazů pro PowerShell provedených v průběhu útoku pomohl Sophosu jeho vlastní dotaz Powershell.01. Tento dotaz je volně k dispozici na GitHubu, spolu s mnoha dalšími.

Sophos detekuje ransomware Qilin jako Troj/Qilin-B a s behaviorálními detekcemi jako Impact_6a a Lateral_8a. Výše popsaný skript je detekován jako Troj/Ransom-HDV.

„Odcizení přihlašovacích údajů je pro útočníky velmi účinný způsob, jak proniknout do cílových systémů. Ve skutečnosti se podle našich údajů ve studii Active Adversary report jedná o hlavní příčinu útoků v první polovině roku 2024, která hrála roli v mnoha významných případech odcizení dat, které jsme letos zaznamenali. V tomto případě skupina Qilin posunula krádež přihlašovacích údajů na další úroveň, když získává data z prohlížečů Google Chrome. Prohlížeče jsou oblíbeným místem pro ukládání hesel k nejrůznějším účtům a tento druh údajů je pro kyberzločince obzvláště cenný. Silný systém správy hesel a MFA však mohou riziko pro podniky výrazně snížit,“ upozorňuje Christopher Budd, ředitel výzkumu hrozeb týmu Sophos X-Ops.

Autoři: Bezpečností experti Sophos Incident Response týmu Lee Kirkpatrick, Paul Jacobs, Harshal Gosalia a Robert Weiland

Related